حمله کرم به چراغهای هوشمند شهری

جالبتر آنکه هکرها میتوانند فرایند توزیع این کرم را با استفاده از هواپیماهای بدون سرنشین یا وسایل نقلیه مدیریت کنند. کارشناسان امنیتی مؤسسه Weizmann و دانشگاه Dalhousie با موفقیت توانستند محصولات شرکت Philips Hue را با استفاده از این کرم، هدف حمله خود قرار دهند.

Philips Hue از جمله شرکتهایی است که طیف گستردهای از محصولات هوشمند روشنایی را که در معابر شهری استفاده میشوند، تولید میکند. بدافزاری که در اصل یک کرم هوشمند بوده و توسط این کارشناسان طراحی شده است، برای اینکه بتواند از یک چراغ روشنایی هوشمند به چراغ دیگری حرکت کند، از فناوری انتقال بیسیم زیگبی (ZigBee) استفاده میکند. محصولات Philips Hue از فناوری زیگبی در قالب بخشی از استاندارد جهانی ZLL، سرنام ZigBee Light Link، استفاده میکنند. ZLL استانداردی است که مصرفکنندگان به کمک آن میتوانند از راه دور بر تجهیزات روشنایی، زمانسنجها و سوییچها کنترل داشته باشند.

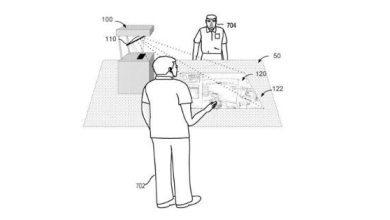

استاندارد زیگبی در محیطهای داخلی 70 متر و در محیطهای خارجی تا 400 متر برد دارد. پژوهشگران اعلام کردهاند که این کرم بهراحتی توانسته است در زمان حرکت ماشینها تمامی چراغهای روشنایی شرکت فیلیپس را آلوده کند. پژوهشگران در بخشی از مقاله خود گفتهاند: «هکرها با استفاده از هواپیماهای بدون سرنشین تنها ظرف چند دقیقه میتوانند تمامی ابزارهای روشنایی را که در مرکز یک شهر قرار دارند، تحت کنترل خود درآورند و آنها را آلوده کنند. زمانی که هکرها بتوانند کنترل یک دستگاه آلوده را به دست آوردند، در ادامه میتوانند آنها را روشن یا خاموش کرده و در مقیاس وسیعتر شبکهای از باتنتها را به وجود آورند که در حملات منع سرویس توزیعشده استفاده میشوند.»

بدتر آنکه برای پیادهسازی این مدل از حملات نیازی نیست درباره چراغهای روشنایی اطلاعات خاصی داشته باشید، چراکه همواره ممکن است باگهای امنیتی درون این تجهیزات قرار داشته باشند. یکی از این باگها مربوط به پروتکل ZLL Touchlink است که برای راهاندازی یک شبکه PAN از آن استفاده میشود. این شبکه بهمنظور متصل کردن چراغهای روشنایی و دریافت یک کلید رمزنگاری استفاده میشود. اگر هکری این کلید را به دست آورد، میتواند چراغ روشنایی را به تنظیمات اولیه شرکت سازنده بازگرداند. برای اجتناب از بروز چنین مشکلی در مقیاس کلان، Touchlink از یک استراتژی امنیتی ویژه استفاده میکند؛ برای مثال، اگر شخصی در نظر داشته باشد کنترل چراغ هوشمند همسایه خود را به دست گیرد، باید در فاصله معینی از دستگاه مذکور قرار داشته باشد. اما این مکانیزم امنیتی نفوذپذیر است و زمانیکه هکری کلید ZLL را به دست آورد، میتواند هر زمان در فاصله نزدیکی از هدف قرار داشته باشند، کنترل چراغ روشنایی را به دست بگیرد.

همچنین پژوهشگران باگ دیگری را در فرایند پیادهسازی Atmel در پروتکل ZLL Touchlink شناسایی کردهاند. این باگ به فرستنده استاندارد زیگبی این امکان را میدهد تا فرایند بازگشت به تنظیمات کارخانه را از فاصله دورتری اجرا کند. در این حالت فرستنده میتواند کنترل کامل چراغ روشنایی را به دست گیرد. همچنین هکرها میتوانند از چراغهای هوشمند بر مبنای بهروزرسانیهای مخرب میانافزاری سوءاستفاده کنند. بهروزرسانیهای میانافزاری با استفاده از یک استاندارد مشخص و از طریق هوا (over the air) انتقال پیدا میکند. زمانیکه یک میانافزار مخرب روی یک دستگاه آپلود شود، به هکرها اجازه میدهد کدهای مخرب و دلخواه خود را اجرا کنند. اما پژوهشگران ابزار نگرانی کردهاند که هکرها میتوانند با نصب میانافزارهای مخرب مانع از دریافت بهروزرسانیها شوند. در نتیجه، قربانی هیچگاه این شانس را نخواهد داشت تا چراغ روشنایی Hue را به وضعیت قبلی بازگرداند. پژوهشگران اعلام کردهاند که در ماه جولای به دو شرکت فیلیپس و Atmel درباره آسیبپذیریهای موجود هشدار دادهاند. فیلیپس در ماه اکتبر، حداکثر برد مجاز برای دسترسی را به یک متر کاهش داد.